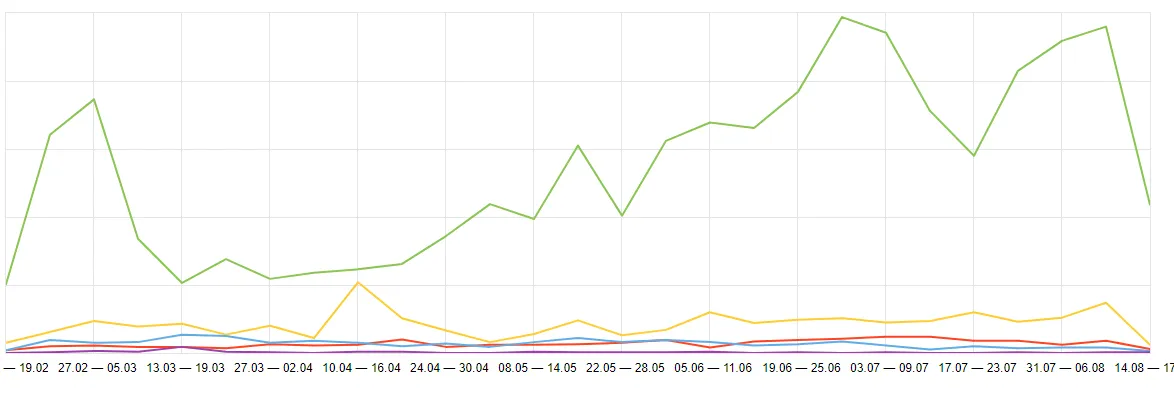

Чем сайту грозят вирусы? Не только изменением информации или файлов. В большинстве случаев страдает бизнес. Компания МастерКласс узнала о проблемах с сайтом в первую очередь потому, что в 3 раза снизилось количество заявок на ремонтные услуги! Вместо 10 звонков в день поступали 1 - 3. Трафик на сайт снизился до минимума.

Если на вашем сайте проявляется подозрительная активность, описанная в статье, рекомендуем немедленно обратиться в отдел сопровождения сайтов к специалистам для проведения исследования.

Подозрение на вирусы

Введение — Рекогносцировка

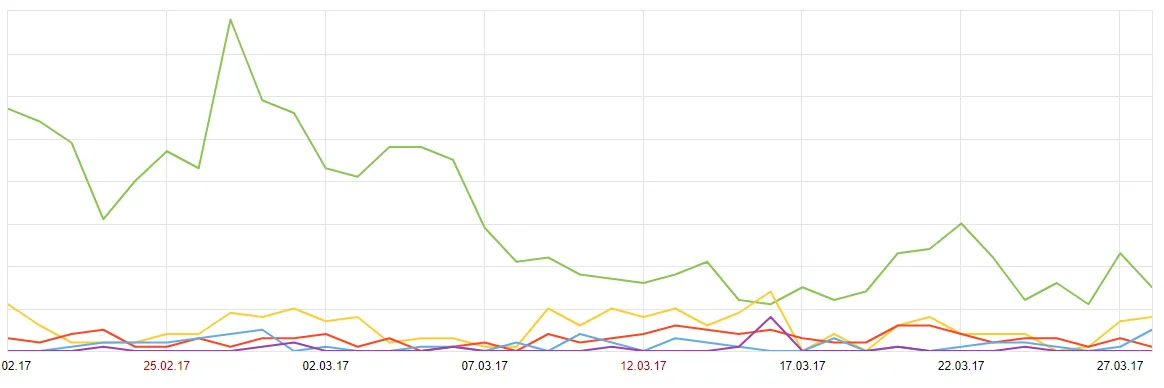

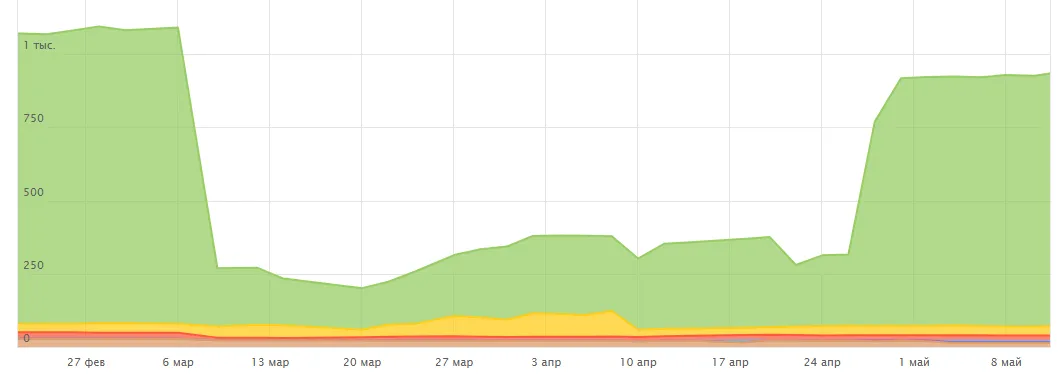

15 марта — начало истории. Клиент заметил падение трафика и через несколько дней обратился к нам.

Проблема видна невооруженным взглядом по Метрике. С начала марта посещаемость сайта поползла вниз.

Мы нашли подтверждение проблемы в вебмастере — снижение числа проиндексированных страниц в 4 раза. Трафик просел.

Внимательно посмотрев на сайт, обнаружили, что файл настроек адресов страниц urlrewrite.php и конфигурационный файл .htaccess изменились. Из-за этого все страницы каталога поменяли адреса. Поисковик не успел их проиндексировать, а старые удалил.

Тревожным звонком было то, то при первой попытке изменить файл .htaccess, он через несколько минут вернулся в прежнее состояние. Напоминаю, мы грешили на хостинг, и эту проблему устранили настройкой прав доступа к .htaccess.

На тот момент решили, что, возможно, клиент или хостинг случайно поменяли настройки. Мы починили файлы и отчитались клиенту о результате.

Через несколько дней файл сломался вновь, равно как и адреса страниц.

Удаление вредоносных файлов

Первая попытка — Разговор дипломатов

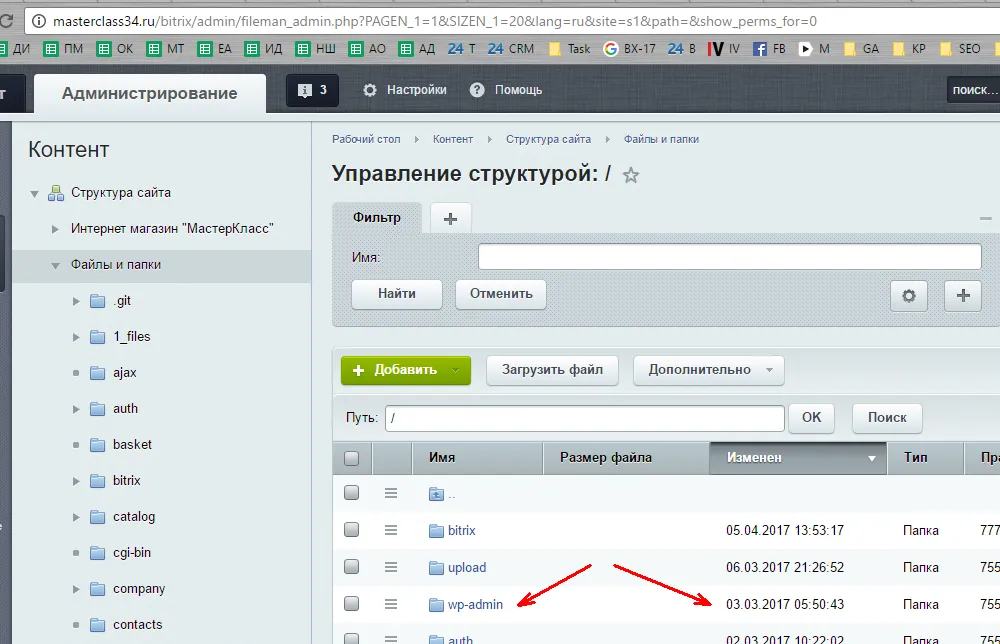

- Мы нашли на сайте несколько подозрительных файлов, похожих на вирусы, удалили их. На скриншоте видно, что 3 марта на сайте 1С-Битрикс появилась папка /wp-admin/ (для непосвященных, так называется системный каталог платформы Wordpress;) Мы поняли, что сайт был взломан.

- Поменяли все пароли от хостинга, FTP, админки.

- Файл robots.txt заменили на тот, который был полгода назад (скопировали из веб-архива).

- Обновили битрикс до последней версии.

Причина падения трафика и выпадения страниц из индекса.

В недрах сайта был специальный php-файл, который делал 2 вещи:

- «обнулял» robots.txt для того, чтобы весь сайт был открыт для индексации;

- по GET-запросам к самому себе показывал страницу с текстом на корейском (или китайском) языке, нашпигованную ссылками на корейские же (или китайские) сайты.

Внутри этот феномен мы назвали «суровое китайское SEO».

Так как сайт был открыт для индексации, эти ссылки попали в поиск. Собственно, так и удалось найти этот файл — из отчета «Внешние ссылки» Яндекс.Вебмастера. Яндекс посчитал эти ссылки спамом, начал понижать позиции сайта. Это вторая причина падения трафика.

Дополнительно, провели несколько «реанимирующих» SEO работ:

- Собрали небольшое семантическое ядро и сгруппировали фразы по категориям каталога.

- Проверили и исправили все рекомендации в Яндекс.Вебмастере, добавили сайт в Search Console для ускорения индексации Google и возврата трафика.

- Нашли существующие 404-е ошибки, составили список страниц, отдали заказчику на исправление.

- Нашли дубли META-информации, настроили шаблоны для меты с помощью SEO-свойств 1С-Битрикс.

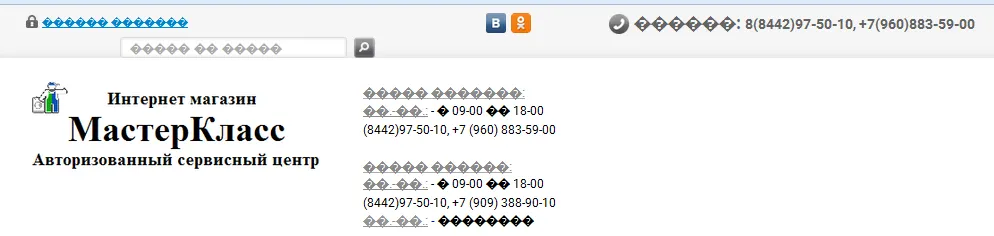

17 мая — продолжение истории. Сайт превратился в «абракадабру» — не применялась верная кодировка, все кириллические символы отображались “?”. Одновременно техподдержка хостинга сообщила о подозрительных рассылках с нашего сайта и заблокировала отправку почты через php.

Решили отделаться «малой кровью».

- Нашли последний рабочий архив (делали после SEO-реанимации).

- Развернули на поддомене, проверили, работает.

- Заменили сайты.

Если есть подозрение на вирус на сайте, рекомендуем обратиться в наш отдел сопровождения за услугой Технический аудит сайта.

Прошло несколько дней, проблема повторилась. В этот раз решили провести тщательное исследование.

Очистка сайта от вирусов

Артподготовка — Применили тяжелую артиллерию

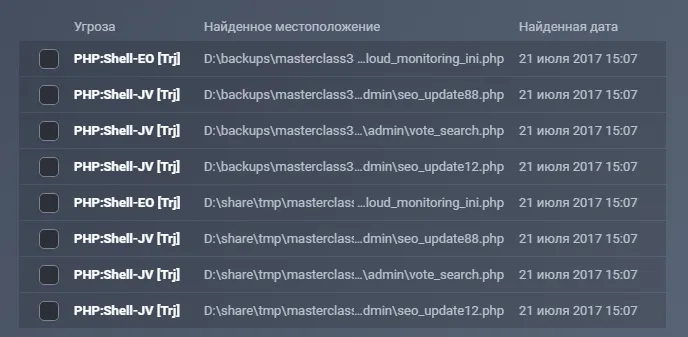

После сканирования файлов сайта антивирусом AVG было обнаружено 4 файла вирусов-троянов.

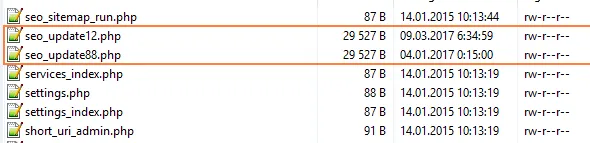

Один из файлов отличался размером, после проверки выяснили, что этот файл попал на сайт в то же время, что и не заражённые файлы сайта. Вероятно, этот файл был добавлен ещё в старую версию сайта. Остальные 3 файла были созданы позже. То есть, сайт долгое время был заражен, но это никак не проявлялось.

Отчет антивирусной программы

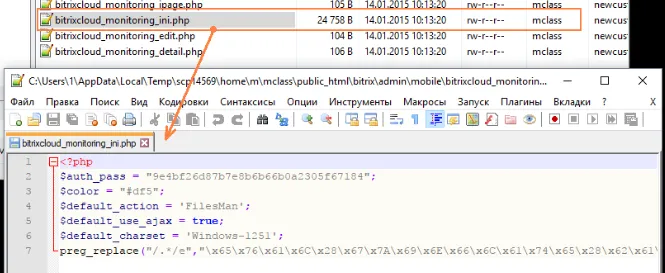

Содержимое зараженного файла

Далее выполнили ручной анализ в папке /bitrix/admin и найдено еще несколько файлов с вредоносным кодом.

Выполнили поиск по сайту по подстрокам из вирусных файлов, но больше ничего не нашли.

Зараженные файлы находились в ядре битрикса.

Версии возникновения вирусов:

1) в старую версию сайта несколько лет назад был добавлен (вручную или автоматически) файл /bitrix/admin/mobile/bitrixcloud_monitoring_ini.php который использовался злоумышленником для добавления остальных файлов (для спама, рассылки и пр.). Этот файл не является частью ядра 1С-Битрикс.

2) на сайте были формы с уязвимостью и был некорректно настроен модуль Проактивная защита — это привело к тому, что в разное время были автоматически внедрены вредоносные файлы.

Решение:

- просканировали файлы (AVG + Касперский) сайта на наличие вирусов;

- вручную сделали анализ некоторых подозрительных файлов;

- выполнили поиск по подстрокам из зараженных файлов;

- удалили все найденные файлы с вредоносным кодом;

- усилили безопасность сайта через настройки проактивной защиты;

- проверили все файлы tools.php, о котором сообщил сотрудник хостинга (источник рассылки спама):

/bitrix/modules/catalog/general/tools.phpи подобные. - развернули сайт из очищенной резервной копии.

- Затаились, стали ждать.

Прошло ровно 5 дней, проблема повторилась. Вирус (или злоумышленник) каждый раз оказывался хитрее нас. На этот раз:

1) в файлы index.php в начало добавляется include файла из /upload, инклудится файл вида favicon-<случайные символы>.ico

2) в подключаемом файле после расшифровки оказался код загрузки вирусных плагинов через POST-запрос.

У всех измененных файлов дата изменения устанавливается в <= настоящее время, поэтому большую часть зараженных файлов мы нашли командой bash (изменения 6 дней назад и ранее):

find ./ -mtime +6 -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r

Победа над вирусами

Зачистка — высадили десант

- Восстановили сайт из свежей чистой резервной копии.

- Поменяли все пароли от всех хостингов, админок, итд.

- Оставили только одного пользователя в админах, остальным ограничили доступ к структуре.

- Проверили ядро на наличие изменений.

- Удалили все сторонние модули.

- Руками и глазами проверили все подозрительные места.

Сайт работает без проблем, попросили хостинг включить отправку почты. Трафик удалось удержать. Выдохнули.

Как распознать и предотвратить распространение вируса на сайте

- Проверяйте сообщения хостинга. Они помогают найти подозрительную активность на сайте.

- Следите за числом проиндексированных страниц, внутренних и внешних ссылок. При любом резком изменении исследуйте причину.

- Заведите в Вебмастере Яндекса список “важных страниц” и отслеживайте их изменения.

- Периодически проверяйте уведомления Вебмастера и Search Console.

- Периодически проверяйте сайт на вредоносный код онлайн-сканерами (https://virustotal.com/ и др.)

- В корне сайта и других папках появляются файлы с непонятными названиями, которых там раньше не было.

Рекомендации, чтобы не стать жертвой злоумышленников

- Храните пароли как зеницу ока на бумажке под подушкой.

- Обновляйте платформу и всегда продлевайте лицензию 1С-Битрикс.

- Если даете доступы фрилансерам или подрядчикам, всегда заводите для них временные пароли и ограничивайте доступ.

- Храните резервные копии отдельно от сайта.

Больше рекомендаций в статьей «Как мы лечим сайты от вирусов».

Благодарим Евгения Молчанова (ООО “МастерКласс”) за терпение и участие в совместном решении проблемы!

Статьи по теме